Alerta SPOOFING: que no suplanten tu identidad

Spoofing es como se denomina, cibernéticamente hablando, a la suplantación de identidad de compañías o usuarios con el objeto de conseguir información privada o acceso a páginas con credenciales.

Se trata de una de las técnicas que más utilizan los hackers. Y es que, en el momento que navegamos por la red, estamos expuestos a una serie de riesgos como puede ser el spoofing. Podríamos decir que la mayoría de los usuarios alguna vez hemos podido ser víctimas de esta práctica. Todo depende de las medidas de seguridad que tomemos.

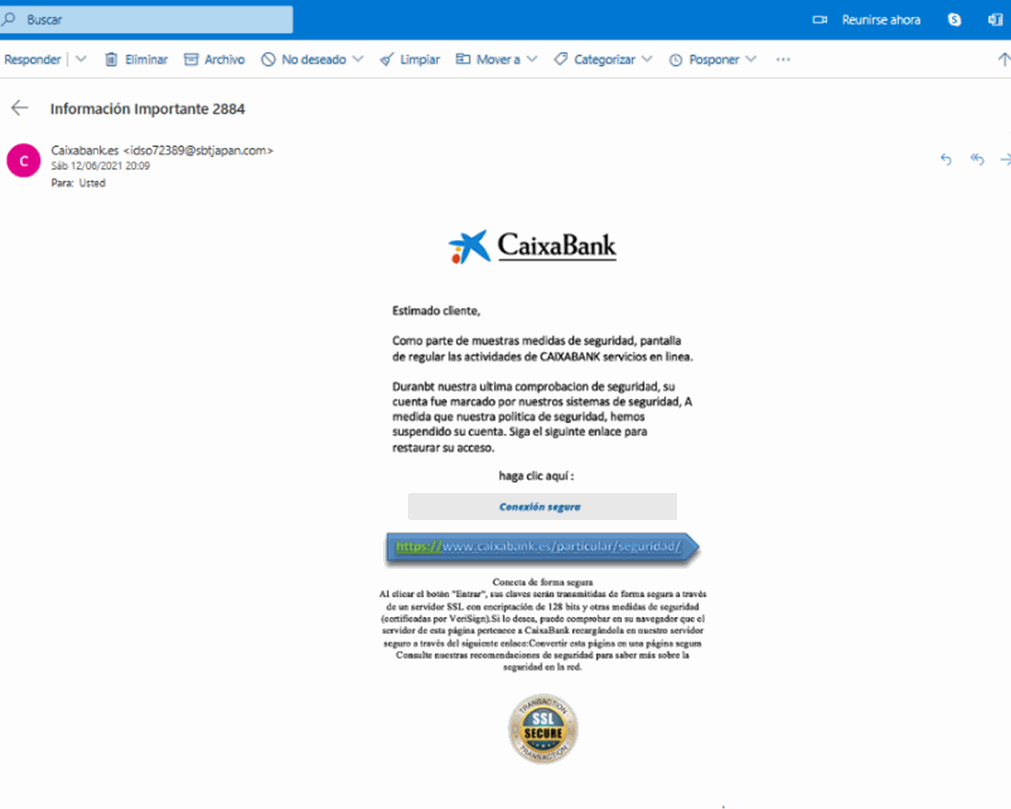

Uno de los ejemplos más conocidos es el de la suplantación

del correo electrónico. Es decir, la falsificación del encabezado “From” de un email,

donde la forma en que el nombre y la dirección del remitente aparecen en el

programa de correo electrónico del usuario. De esta manera, este último propagará sin darse cuenta el virus en el momento que abra el correo. El hacker podrá entonces extraer datos personales e incluso hacerse con el control del ordenador de manera remota.

En un principio, resulta muy fácil falsificar una

dirección del remitente. Todo lo que necesita un hacker, es un instrumento para

elegir en nombre de quién llegará el correo. Esto se debe a que el protocolo de

correo electrónico llamado SMTP, no cuenta con protección de la suplantación de

identidad.

La suplantación de direcciones de correo se utiliza tanto en esquemas fraudulentos como en ataques selectivos contra entidades. El objetivo de esta técnica es convencer a la víctima de que el correo electrónico procede de un remitente de confianza e inducirla a realizar las acciones especificadas en éste: hacer clic en un enlace de phishing, transferir dinero a una cuenta específica, descargar un archivo malicioso, etc.

Para parecer más real, el atacante puede copiar el diseño y estilo de los mensajes de correo electrónico de un remitente concreto, enfatizar la urgencia de la tarea y utilizar otras técnicas de ingeniería social.

En algunos casos, los correos electrónicos falsos forman parte de un ataque de varias etapas, y la primera no requiere que la víctima haga nada sospechoso.

Suplantación de dominio

El tipo más sencillo de suplantación de una dirección de correo electrónico es la suplantación de un dominio legítimo. Consiste en que el atacante pone el encabezado “From” el dominio de la organización real, en vez del de su propio dominio. En este caso es extremadamente difícil para el usuario distinguir un mensaje falso de uno real.

Para combatir la suplantación de identidad, existen varios métodos de autenticación de correo que se mejoran y complementan entre sí: SPF, DKIM y DMARC. Los mecanismos enumerados confirman de una u otra manera que el mensaje de verdad se ha enviado desde la dirección declarada.

El estándar SPF (Sender Policy Framework) permite al propietario de un dominio de correo restringir el conjunto de direcciones IP que pueden enviar correo desde este dominio y permite al servidor de correo verificar que la dirección IP del remitente esté autorizada por el propietario del dominio. Sin embargo, SPF no comprueba el encabezado “From”, sino el dominio del remitente especificado en la envolvente de SMTP, que se utiliza para transmitir la información de enrutamiento del mensaje entre el cliente de correo y el servidor, y que no se muestra al destinatario.

El método DKIM resuelve el problema de la autenticación del remitente con una firma digital que se genera a partir de la clave privada almacenada en el servidor del remitente. La clave pública para la verificación de la firma se coloca en el servidor DNS responsable del dominio de envío. Si el correo electrónico se ha enviado desde otro dominio, la firma no será válida. Pero esta tecnología también tiene un punto débil: un atacante puede enviar un correo electrónico falsificado sin una firma DKIM y resultará imposible verificarlo.

DMARC (Domain-based Message Authentication, Reporting and Conformance) permite comprobar el dominio del encabezado “From” con el dominio validado por DKIM y/o SPF. Por lo tanto, al utilizar DMARC, un correo electrónico que suplante un dominio legítimo no pasará la inspección. Sin embargo, si se elige una política estricta, DMARC también puede bloquear correos electrónicos utilizables. En uno de nuestros artículos hablamos de cómo nuestras soluciones mejoran esta tecnología y reducen al mínimo los falsos positivos.

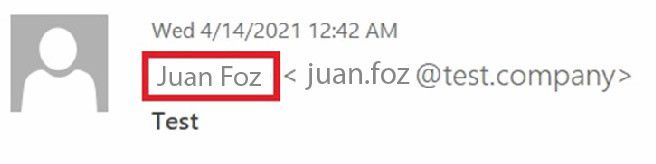

Suplantación del nombre del remitente

Es el nombre del remitente que aparece en el

encabezado “From”, antes de su dirección. En el caso del correo corporativo, el

nombre del remitente suele ser el nombre real de la persona, el nombre del

departamento, etc.

Muchos clientes de correo electrónico ocultan la dirección del remitente para comodidad del destinatario y solo ponen el nombre para mostrar en el correo electrónico. Esto es utilizado activamente por los atacantes, que falsifican un nombre, pero dejan su dirección real en el encabezado “From”. Es común que esta dirección esté protegida por una firma DKIM y SPF, así que los mecanismos de autenticación dejan pasar el mensaje como legítimo.

Ghost Spoofing

El tipo más popular y común de suplantación de nombres de pantalla es el Ghost Spoofing. La idea es que el atacante no solo utilice el nombre de la persona o empresa por la que pretende hacerse pasar, sino también la dirección de remitente prevista.

AD Spoofing

El AD (Active Directory) Spoofing es también una forma de suplantación de nombres para mostrar, pero a diferencia de la técnica Ghost Spoofing no implica especificar una dirección falsificada como parte del nombre. La dirección maliciosa desde la que se envían dichos correos electrónicos utiliza el nombre de la persona en cuyo nombre se envían.

Este método parece más primitivo en comparación con el

Ghost Spoofing, pero los estafadores pueden preferirlo por varias razones. En

primer lugar, si el agente de correo del destinatario muestra el contenido del

encabezado “From” en su totalidad, una dirección de doble remitente despertará

más sospechas en el usuario que la dirección de un dominio público. En segundo

lugar, el Ghost Spoofing es técnicamente más fácil de bloquear con los filtros

de spam: basta con enviar correos electrónicos de spam en los que el nombre que

se muestra del remitente contenga la dirección de correo electrónico.

Spoofing de dominios similares

En los ataques más sofisticados, los atacantes

utilizan dominios especialmente registrados similares al dominio de la

organización objetivo. Requiere un poco más de gasto, ya que encontrar y

comprar un dominio específico, configurar el correo, las firmas DKIM y SPF y la

autenticación DMARC es más complicado que simplemente cambiar un poco el

encabezado “From”. Pero también es más difícil detectar una falsificación.

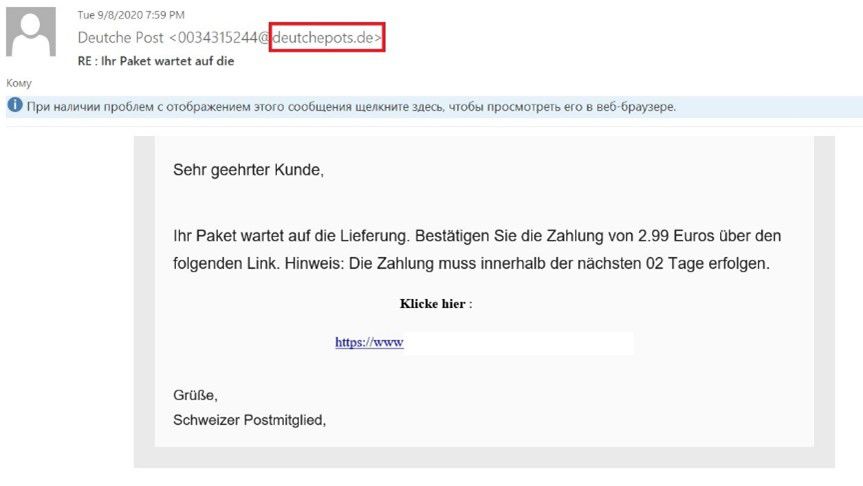

Dominios Lookalike

Los dominios Lookalike son los que tienen una

ortografía similar a los dominios de una organización falsa, pero difieren de

ellos en una o más letras. Un ejemplo podría ser, un correo electrónico que

procede del dominio deutschepots.de, que resulta muy fácil confundirlo con el

dominio de la empresa postal alemana Deutsche Post (deutschepost.de). Si la

víctima sigue el enlace de un correo de este tipo e intenta pagar la entrega

del paquete, no solo puede perder 3 euros, sino también dejar a los estafadores

los datos de la tarjeta bancaria.

En resumen, existen diferentes formas de convencer al destinatario de que el origen del mensaje viene de un remitente de confianza. Algunas de ellas parecen rudimentarias, pero permiten a los atacantes eludir con éxito la autenticación del correo electrónico. En consecuencia, los daños causados pueden ir desde el robo de identidad hasta la interrupción de operaciones empresariales y pérdida de reputación que acarrean multimillonarias cantidades de dinero.

También existen diferentes maneras de protegerse contra la suplantación de identidad, desde prestar atención a la información que recibimos, aunque desgraciadamente, no se trata de una forma muy fiable, hasta usar componentes especiales que son parte de las soluciones que se adoptan en las empresas.

Desde Keycoes ofrecemos soluciones de seguridad a nuestros clientes con una fuente de datos actualizada en tiempo real sobre protocolos de Internet, máscaras y URL de phishing confirmados, facilitando alta precisión y detección fiable de ataques cada vez más sofisticados.